วันพุธที่ 11 กันยายน พ.ศ. 2567

วันพฤหัสบดีที่ 8 สิงหาคม พ.ศ. 2567

วิธีการ Deploy VMware vCenter Server บน ESXi Host

cr.https://www.ablenet.co.th/2023/05/02/deploy-vmware-vcenter-server-on-esxi-host/

บทความนี้ จะมาอธิบายวิธีการลง VMware vCenter Server แต่ก่อนจะไปถึงวิธีการลง เรามาทำความรู้จัก VMware vCenter Server แบบคร่าวๆกันก่อนดีกว่า

VMware vCenter Server คืออะไร?

- VMware vCenter Server คือ product ของ VMware ซึ่งมีหน้าที่ในการจัดการกับ product อื่นๆของ VMware เช่น VMware ESXi, vSphere Storage, VM ทั่วๆไป หรือแม้แต่จัดการกับ vCenter อื่นๆก็สามารถทำได้ โดยคุณสมบัติหลักของ vCenter Server มีดังนี้

- vSphere vSphere High Availability (HA)

- vSphere Distributed Resource Scheduler (DRS)

- vSphere Storage DRS (SDRS)

- vSphere vMotion (Host and Storage)

- vSphere Fault Tolerance (FT)

วิธีการลง VMware vCenter Server

Step 1: เตรียม ESXi Server สำหรับการลง vCenter ให้พร้อม

Step 2: Mount File vCenter ซึ่งสามารถดาวน์โหลดได้จาก ที่นี่

Step 3: เข้าไปที่ Path ดังรูป แล้วดับเบิ้ลคลิกไฟล์ installer.exe

Step 4: จะปรากฎเมนูดังรูป กด Install

Step 5: การ Install แบ่งเป็น 2 Stage ดังนี้

- Stage 1: เป็นการ Deploy new appliance

- Stage 2: เป็นการ Setup appliance ที่ Deploy เสร็จแล้ว

จากนั้นกด Next เพื่อเข้าสู่ Stage ที่ 1

Step 6: เลือก Type การ Deploy (แนะนำเป็นแบบ Embedded)

Step 7: กรอกข้อมูล ESXi Server ที่ใช้สำหรับลง vCenter

Step 8: กรอกชื่อ และ Root password ของ VM

Step 9: เลือก Deployment size โดยให้ดูจาก จำนวน Hosts และ VMs ที่ต้องการให้ vCenter บริหารจัดการ จากนั้นค่อยจัดหาทรัพยากรที่เหมาะสม ตัวอย่างเช่น

- ในระบบต้องการบริหารจัดการ 50 Hosts และ 400 VMs ให้เลือก Deployment size เป็น “small” และจัดหา Server สำหรับ vCenter ที่รองรับการ Deploy แบบ small เป็นต้น

Step 10: เลือก Datastore

Step 11: ตั้งค่า Network ที่ใช้

Step 12: Deploy vCenter (ใช้เวลาประมาณ 1 – 2 ชม. ขึ้นอยู่กับ Hardware ของ Server นั้น ๆ)

Step 13: เมื่อ Deploy เสร็จ ให้กด Continue

Step 14: จากนั้นจะเข้าสู่ Stage 2 ให้คลิก Next

Step 15: เลือก Sync เวลาของ vCenter (สามารถเลือก Sync เวลากับ ESXi หรือ NTP Server ได้)

Step 16: กรอกข้อมูล Domain และ Password สำหรับการ Login เข้า vCenter

Step 17: ตรวจสอบความถูกต้องของข้อมูล แล้วคลิก Finish (แนะนำให้ Capture ข้อมูลส่วนนี้ไว้)

Step 18: สิ้นสุดการ Setup สามารถกด Appliance Get Start Page เพื่อ Login เข้า vCenter Server หรือกด Close เพื่อปิดหน้าต่างนี้ได้

Step 19: จะปรากฎหน้าต่างของ VMware ให้คลิก Launch Vsphere Client (HTML5)

Step 20: จะประกฎหน้าต่าง Vsphere Client ให้ใส่รหัส administrator@domain.local (สามารถกลับไปดูได้ใน Step )

Step 21: จะปรากฎหน้าต่าง vCenter Server พร้อมใช้งาน

วันอังคารที่ 30 กรกฎาคม พ.ศ. 2567

Local Storage หรือ Cookie สำหรับ Session Token เช่น JWT

วันจันทร์ที่ 10 มิถุนายน พ.ศ. 2567

4141training

IT4141

PORTFOLIO

Presented by:

SUPATTRA BOONTUA

IT4141

USERหน้าแดง คืออะไร

Userหน้าแดง คือ Userสำหรับสมาชิกภายในองค์กรของวัดพระธรรมกายทั้งพระ อุบาสก อุบาสิกา เจ้าหน้าที่และอาสาสมัครเพื่อให้เข้าใช้อินเตอร์เน็ตภายในองค์กร และเพื่อป้องกันบุคคลภายนอกเข้าถึงข้อมูล

ผ่านเครือข่ายอินเตอร์เน็ต เพื่อควาปลอดภัยขององค์กร

USER องค์กร (USERหน้าแดง)

ขอ ACCOUNT ใหม่

ต่ออายุ

ACCOUNT

เช็คสถานะ

ACCOUNT

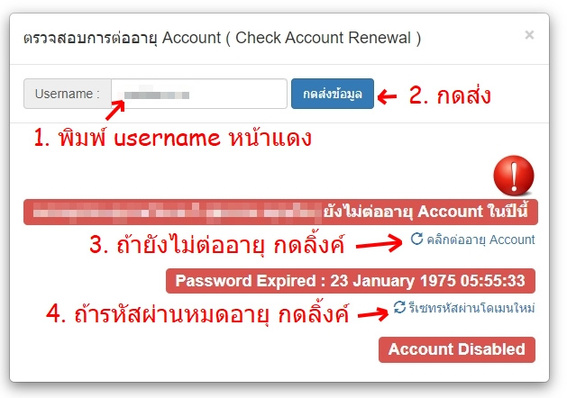

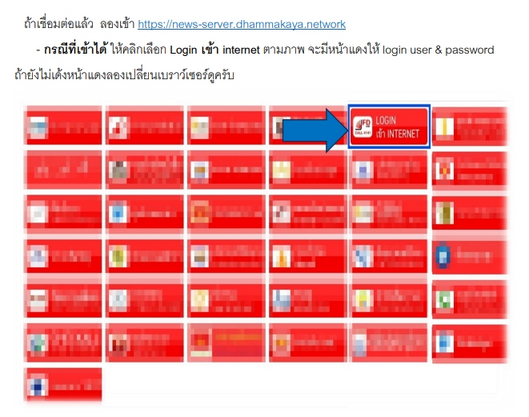

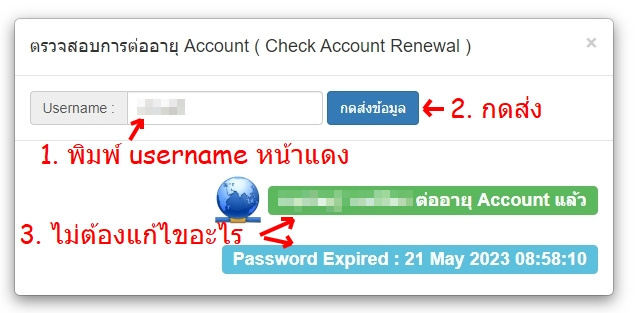

เช็คสถานะ Account หน้าแดง / รหัสผ่าน ด้วยตนเอง ที่

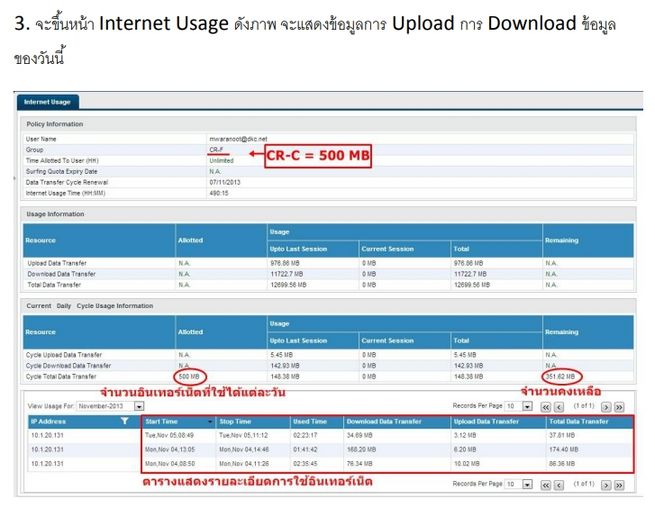

ภาพขั้นตอนการเช็ค

RESET รหัสผ่าน

ปัญหา: จำรหัสผ่านไม่ได้ หรือรหัสผ่านหมดอายุ

1. เข้าไปรีเซ็ตรหัสผ่านได้ที่ลิ้งค์นี้

https://fdnet.dhammakaya.network/new_domain/

(หากไม่เจออีเมล์ที่ระบบส่งไปให้ กรุณาเช็คที่โฟลเดอร์อีเมล์ขยะ หรือ spam mail)

2. ลิ้งค์ภาพตัวอย่างขั้นตอน

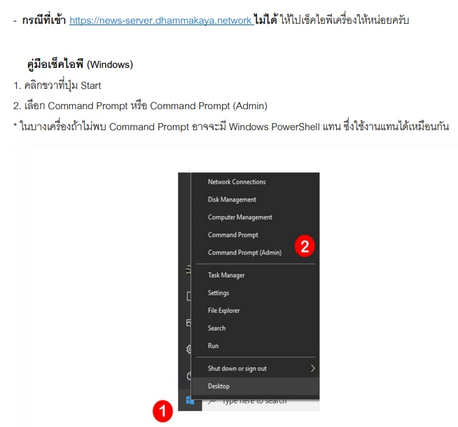

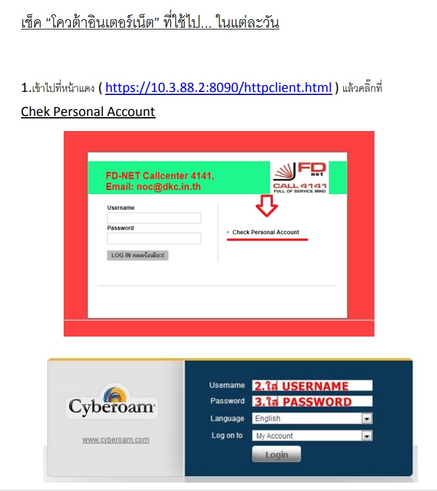

เช็ค ACCOUNT ตรวจโค้วต้า

ภาพขั้นตอนการเช็ค

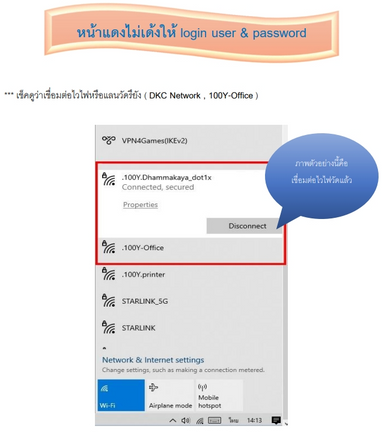

WIFI ในองค์กร

wifi ในองค์แบ่งตามพื้นที่ อาคาร100 ปี

- 100y-dhammakaya-dot1x

- 100y-office

- 100y-printer (ใช้แชร์ปริ้นเตอร์ )

wifi ในองค์แบ่งตามพื้นที่ 2000 ไร่

- สำนักงานใหญ่ : DKC-network (HQ)

- บุญรักษา : Boonraksa

- สภาฯ : DKC Network (Spha)

- วิหารคด : DKC Network (VHK)

- ปราบมาร : Prabman-Zoom-24HR

- อุบาสิกา : DKC-network

- 58 ไร่ : DKC-network

CONTACT US

02-831-1441, 082-782-7733, 082-782-7744

noc@dhammakaya.center

https://fdnet.dhammakaya.network

กองบริการสารสนเทศ อาคาร 100 ปีฯ ตึก 0 ชั้น 11 วัดพระธรรมกาย

IT4141

THANK

YOU

noc@dhammakaya.center